[ad_1]

Le cloud est « devenu essentiel à notre vie quotidienne », a déclaré Kemba Walden, le directeur national du cyber par intérim, dans une interview. « S’il est perturbé, cela pourrait créer de grandes perturbations potentiellement catastrophiques pour notre économie et pour notre gouvernement. »

Essentiellement, dit-elle, le cloud est maintenant «trop gros pour échouer».

La peur : malgré toute leur expertise en matière de sécurité, les géants du cloud proposent des cibles concentrées que les pirates pourraient utiliser pour compromettre ou désactiver un large éventail de victimes à la fois. L’effondrement d’un important fournisseur de cloud pourrait empêcher les hôpitaux d’accéder aux dossiers médicaux ; paralyser les ports et les chemins de fer ; corrompre le logiciel qui aide les marchés financiers à bourdonner ; et effacer les bases de données des petites entreprises, des services publics et des agences gouvernementales.

« Un seul fournisseur de cloud en panne pourrait détruire Internet comme une pile de dominos », a déclaré Marc Rogers, directeur de la sécurité de la société de sécurité matérielle Q-Net Security et ancien responsable de la sécurité des informations chez le fournisseur de contenu Cloudflare.

Et les serveurs cloud ne se sont pas avérés aussi sûrs que les responsables gouvernementaux l’avaient espéré. Les pirates de pays comme la Russie ont utilisé les serveurs cloud d’entreprises comme Amazon et Microsoft comme tremplin pour lancer des attaques sur d’autres cibles. Des groupes cybercriminels louent également régulièrement des infrastructures à des fournisseurs de cloud américains pour voler des données ou extorquer des entreprises.

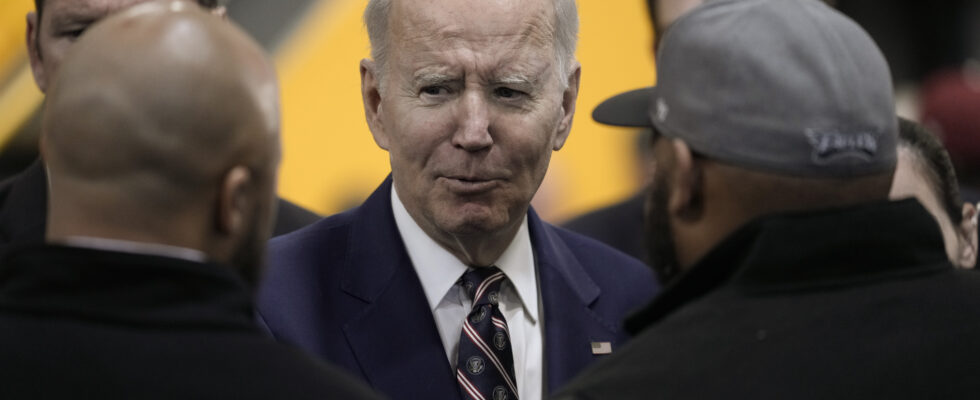

Entre autres mesures, l’administration Biden a récemment déclaré qu’elle obligerait les fournisseurs de cloud à vérifier l’identité de leurs utilisateurs pour empêcher les pirates étrangers de louer de l’espace sur des serveurs cloud américains (mettant en œuvre une idée introduite pour la première fois dans un décret de l’administration Trump). Et la semaine dernière, l’administration a averti dans sa stratégie nationale de cybersécurité que davantage de réglementations sur le cloud étaient à venir, affirmant qu’elle prévoyait d’identifier et de combler les lacunes réglementaires dans l’industrie.

Dans une série d’entretiens sur cette nouvelle approche plus stricte, les responsables de l’administration ont souligné qu’ils n’abandonnaient pas le cloud. Au lieu de cela, ils essaient de s’assurer que la croissance rapide ne se traduit pas par de nouveaux risques de sécurité.

Les services cloud peuvent « alléger une grande partie de la charge de sécurité des utilisateurs finaux » en les soulageant des pratiques de sécurité difficiles et chronophages, comme l’application de correctifs et de mises à jour logicielles, a déclaré Walden. De nombreuses petites entreprises et autres clients manquent tout simplement de l’expertise et des ressources nécessaires pour protéger leurs propres données contre des pirates de plus en plus habiles.

Les problèmes surviennent lorsque ces fournisseurs de cloud ne fournissent pas le niveau de sécurité qu’ils pourraient.

Jusqu’à présent, les fournisseurs de cloud n’ont pas fait assez pour empêcher les pirates criminels et d’États-nations d’abuser de leurs services pour organiser des attaques aux États-Unis, ont fait valoir des responsables, soulignant en particulier la campagne d’espionnage SolarWinds 2020, dans laquelle des espions russes ont évité la détection dans partie en louant des serveurs d’Amazon et de GoDaddy. Pendant des mois, ils les ont utilisés pour se glisser inaperçus dans au moins neuf agences fédérales et 100 entreprises.

Ce risque ne fait que croître, a déclaré Rob Knake, directeur national adjoint de la cybersécurité pour la stratégie et le budget. Les pirates étrangers sont devenus plus aptes à « faire tourner et à faire tourner rapidement » de nouveaux serveurs, a-t-il déclaré – en effet, passant si rapidement d’un service loué à l’autre que les nouvelles pistes se tarissent pour les forces de l’ordre américaines plus rapidement qu’elles ne peuvent les retrouver. .

En plus de cela, les responsables américains expriment une grande frustration face au fait que les fournisseurs de cloud facturent souvent les clients pour ajouter des protections de sécurité – à la fois en profitant de la nécessité de telles mesures et en laissant un trou de sécurité lorsque les entreprises décident de ne pas dépenser l’argent supplémentaire. Cette pratique a compliqué les enquêtes fédérales sur l’attaque de SolarWinds, car les agences victimes de la campagne de piratage russe n’avaient pas payé de supplément pour les fonctionnalités améliorées d’enregistrement de données de Microsoft.

« La réalité est qu’aujourd’hui, la sécurité du cloud est souvent distincte du cloud », a déclaré la semaine dernière Anne Neuberger, conseillère adjointe à la sécurité nationale pour la cyber et les technologies émergentes, lors d’un événement de déploiement de la nouvelle cyberstratégie. « Nous devons arriver à un endroit où les fournisseurs de cloud ont intégré la sécurité avec cela. »

La Maison Blanche prévoit donc d’utiliser tous les pouvoirs dont elle dispose pour y parvenir – aussi limités soient-ils.

« Aux États-Unis, nous n’avons pas de régulateur national pour le cloud. Nous n’avons pas de ministère de la Communication. Nous n’avons personne qui interviendrait et dirait: «C’est notre travail de réglementer les fournisseurs de cloud», a déclaré Knake, du bureau de la stratégie et du budget. Le cloud, a-t-il dit, « doit être entouré d’une structure réglementaire ».

Le bureau de Knake se précipite pour trouver de nouvelles façons de contrôler l’industrie en utilisant un « méli-mélo » d’outils existants, tels que les exigences de sécurité pour des secteurs spécifiques – comme la banque – et un programme appelé FedRAMP qui établit des contrôles de base que les fournisseurs de cloud doivent respecter pour vendre au gouvernement fédéral. gouvernement.

Une partie de ce qui rend cela difficile est que ni le gouvernement ni les entreprises utilisant des fournisseurs de cloud ne savent exactement quelles protections de sécurité les fournisseurs de cloud ont mises en place. Dans une étude du mois dernier sur l’utilisation des services cloud par le secteur financier américain, le département du Trésor a constaté que les sociétés cloud fournissaient « une transparence insuffisante pour soutenir la diligence raisonnable et la surveillance » et que les banques américaines ne pouvaient pas « comprendre pleinement les risques associés aux services cloud ».

Mais les responsables gouvernementaux disent voir des signes que l’attitude des fournisseurs de cloud est en train de changer, d’autant plus que les entreprises considèrent de plus en plus le secteur public comme une source de nouveaux revenus.

« Il y a dix ans, ils auraient dit ‘Pas question' », a déclaré Knake. Mais les principaux fournisseurs de cloud « ont maintenant réalisé que s’ils veulent la croissance qu’ils souhaitent avoir, s’ils veulent être dans des secteurs critiques, non seulement ils doivent en fait ne pas faire obstacle, mais ils doivent fournir des outils et des mécanismes pour faciliter la preuve de la conformité aux réglementations », a-t-il déclaré.

La pression pour plus de réglementations ne suscite pas d’objections immédiates de la part de l’industrie du cloud.

« Je pense que c’est très approprié », a déclaré Phil Venables, directeur de la sécurité de l’information de Google.

Mais dans le même temps, Venables a fait valoir que les fournisseurs de cloud sont déjà soumis à de nombreuses réglementations, soulignant FedRAMP et les exigences que les fournisseurs de cloud doivent satisfaire pour travailler avec des entités réglementées telles que les banques, les sociétés de base de l’industrie de la défense et les agences fédérales – le très des outils que Knake a qualifiés de « méli-mélo ».

La Maison Blanche a présenté un régime réglementaire plus agressif dans sa nouvelle cyberstratégie. Il a proposé de tenir les fabricants de logiciels responsables du code non sécurisé et d’imposer des mandats de sécurité plus stricts aux entreprises d’infrastructures critiques, comme les fournisseurs de cloud.

« Le marché n’a pas prévu toutes les mesures nécessaires pour s’assurer qu’il n’est pas utilisé de manière inappropriée, qu’il est résilient et qu’il est de bons gardiens des petites et moyennes entreprises sous son égide », a déclaré John Costello, récemment décédé. chef de cabinet au bureau du directeur national du cyber.

Les entreprises de cloud computing sont « impatientes » de travailler avec la Maison Blanche sur une « approche harmonisée des exigences de sécurité dans tous les secteurs », a déclaré Ross Nodurft, directeur exécutif de l’Alliance for Digital Innovation, un groupe de commerce technologique dont les membres incluent les géants du cloud Palo Alto Networks. , VMWare, Google Cloud et AWS — la branche de cloud computing d’Amazon. Il a également déclaré que les entreprises se conformaient déjà aux « exigences de sécurité étendues » existantes pour des industries spécifiques.

Un porte-parole de Microsoft, qui n’est pas membre d’ADI, a renvoyé POLITICO à un article de blog jeudi d’un dirigeant de Microsoft faisant des affirmations similaires selon lesquelles la société a hâte de travailler avec des agences pour élaborer des réglementations appropriées. AWS a déclaré dans un communiqué qu’il accordait la priorité à la sécurité, mais n’a pas abordé la question de savoir s’il prend en charge une réglementation supplémentaire. Oracle n’a pas répondu à une demande de commentaire.

Si le gouvernement ne parvient pas à trouver un moyen d’assurer la résilience du cloud, il craint que les retombées ne soient dévastatrices. Les fournisseurs de cloud sont effectivement devenus « trois ou quatre points de défaillance uniques » pour l’économie américaine, a déclaré Knake.

Selon une étude réalisée en 2017 par le géant de l’assurance Lloyds, une panne chez l’un des trois principaux fournisseurs de cloud d’une durée comprise entre trois et six jours pourrait causer 15 milliards de dollars de dommages.

Un tel effondrement pourrait être déclenché par une cyberattaque contre un fournisseur de cloud majeur, une catastrophe naturelle ou d’origine humaine qui perturbe ou coupe l’alimentation d’un centre de données majeur, ou simplement une défaillance dans la conception et la maintenance d’un service cloud de base.

Si la Maison Blanche ne peut pas obtenir les résultats qu’elle souhaite en utilisant les réglementations existantes et en incitant les entreprises à améliorer volontairement leurs pratiques, elle devra saisir le Congrès. Et cela pourrait être son plus gros obstacle.

Certains républicains ont déjà critiqué la stratégie nationale de cybersécurité de la Maison Blanche pour son fort accent sur la réglementation.

« Nous devons clarifier les rôles et les responsabilités du gouvernement fédéral en matière de cybersécurité, et non créer des charges supplémentaires, afin de minimiser la confusion et les redondances au sein du gouvernement », a déclaré le représentant. marque verte (R.-Tenn.), Président du House Homeland Security Committee, et Rep. André Garbarino (RN.Y.), chef de son sous-comité de protection de la cybersécurité et des infrastructures, a déclaré dans un communiqué la semaine dernière.

En tant que gardiens du House Homeland Security Committee, Garbarino et Green exercent de facto un droit de veto sur toute législation majeure en matière de cybersécurité que la Maison Blanche pourrait envoyer au Congrès.

À court terme, cela élimine la possibilité de propositions de politique cloud plus ambitieuses décrites ou suggérées dans la nouvelle stratégie de la Maison Blanche

Cela pourrait signifier que l’administration devra augmenter la pression sur les entreprises pour qu’elles fassent plus par elles-mêmes.

Trey Herr, un ancien stratège principal de la sécurité qui a travaillé dans le cloud computing chez Microsoft, a déclaré que les agences de cybersécurité pourraient, par exemple, exiger que les chefs des principaux fournisseurs de cloud comparaissent devant les hauts responsables de la cybersécurité du gouvernement sur une base semi-régulière et prouvent qu’ils ‘ prendre des mesures adéquates pour gérer le risque au sein de leurs systèmes.

Les principaux fournisseurs de cloud « ont de nombreuses façons de parler de la sécurité d’un produit, mais peu pour gérer le risque de tous ces produits liés ensemble », a déclaré Herr, qui est maintenant directeur de l’initiative cyber statecraft de l’Atlantic Council.

« C’est une chose de faire du bon travail en construisant un héliport sur le toit de votre maison, » il a dit. Mais « personne ne demande si la maison est construite pour gérer cet héliport en premier lieu.

[ad_2]

Source link -44