Make this article seo compatible,Let there be subheadings for the article, be in french, create at least 700 words

Des pirates informatiques iraniens ont pénétré par effraction dans un système utilisé par un gouvernement municipal américain pour publier les résultats des élections en 2020, mais ont été découverts par des cybersoldats opérant à l’étranger et expulsés avant qu’une attaque ne puisse être lancée, selon des responsables militaires et de la cybersécurité américains.

Le système impliqué dans l’infraction précédemment non divulguée n’était pas destiné à voter ou à compter les bulletins de vote, mais était plutôt utilisé pour rapporter les résultats des élections non officiels sur un site Web public. La brèche a été révélée lors d’une présentation cette semaine à la conférence RSA à San Francisco, qui se concentre sur la cybersécurité. Les responsables n’ont pas identifié le gouvernement local ciblé.

« Ce n’était pas un système utilisé dans la conduite de l’élection, mais nous sommes bien sûr également préoccupés par les systèmes qui pourraient peser sur la perception d’un compromis potentiel », a déclaré Eric Goldstein, qui dirige la division cybersécurité de l’US Cybersecurity and Infrastructure. Agence de sécurité.

S’ils n’ont pas été expulsés du site, les pirates auraient pu modifier ou autrement perturber la page de résultats accessible au public, mais sans affecter le dépouillement.

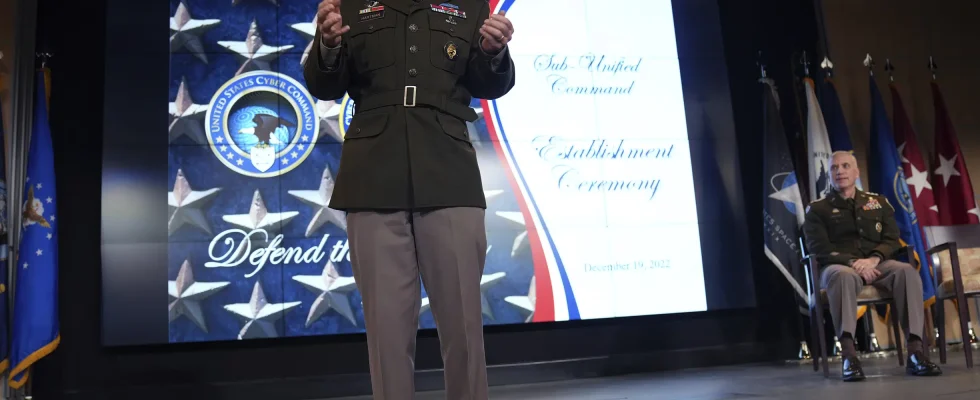

«Notre préoccupation est toujours qu’un certain type de défiguration de site Web, un certain type d’attaque (déni de service), quelque chose qui a supprimé le site Web ou défiguré le site Web, par exemple le soir de l’élection, pourrait donner l’impression que le vote a été falsifié avec quand ce n’est absolument pas vrai », a déclaré le major-général William J. Hartman, commandant de la Cyber National Mission Force du US Cyber Command, aux participants à la conférence lundi.

Hartman a déclaré que son équipe avait identifié l’intrusion dans le cadre de ce qu’il a appelé une mission de « chasse en avant », qui recueille des renseignements sur les adversaires et les criminels et les surveille. L’équipe a rapidement alerté les responsables de l’agence américaine de cybersécurité, qui ont ensuite travaillé avec la municipalité pour répondre à l’intrusion.

Hartman a déclaré que son équipe avait alors agi « pour s’assurer que le cyber-acteur malveillant n’avait plus accès au réseau et ne pouvait pas revenir dans le réseau pour soutenir directement les élections ».

Aucun détail n’a été publié sur la manière dont ou depuis quel pays l’intrusion iranienne a été détectée.

Son déjouement réussi met en évidence les efforts furtifs, largement classifiés, des cyberguerriers militaires américains pour empêcher une répétition de 2016, lorsqu’une opération de piratage et de fuite russe cibler la campagne d’Hillary Clinton a favorisé l’élection de l’ancien président Donald Trump.

Interrogé dans une récente interview sur ses réalisations depuis qu’il a été promu au poste de chef de la Cybercom et de la National Security Agency des États-Unis en 2018, le général Paul Nakasone a souligné la sécurité des élections.

« Nous avons dit que si vous veniez essayer d’influencer ou d’interférer dans nos élections, nous allions vous affronter, et nous l’avons fait », a-t-il déclaré.

Les responsables des élections et de la sécurité nationale se concentrent de plus en plus sur les menaces à la cybersécurité depuis les élections de 2016. Localement, ils ont essayé de renforcer les protections pour les machines à voter, les tabulatrices de vote, les bases de données d’inscription des électeurs et les registres électroniques du scrutin.qui sont utilisés pour enregistrer les électeurs dans les bureaux de vote.

Certains des systèmes sans droit de vote présentent des problèmes de sécurité car ils disposent de connexions Internet. Au fur et à mesure que l’utilisation des systèmes électroniques s’est développée, ils se sont avérés une cible attrayante pour ceux qui cherchent à se mêler des élections.

En 2016, des pirates russes ont scanné les systèmes d’inscription des électeurs de l’État à la recherche de vulnérabilités et ont accédé à la base de données d’inscription des électeurs dans l’Illinois., bien qu’une enquête ait déterminé plus tard qu’aucune donnée électorale n’avait été manipulée. En 2020, les hackers iraniens a obtenu des données confidentielles sur les électeurs et les a utilisées pour envoyer des e-mails trompeurs, cherchant à diffuser des informations erronées et à influencer les élections.

À partir de 2018, la loi sur l’autorisation de la défense nationale a permis aux États-Unis de « démanteler les infrastructures » et « d’affronter des adversaires » à l’extérieur du pays, a déclaré Nakasone. Donc d’ici 2020, quand les acteurs russes et iraniens ont tenté d’interférer avec les élections américaines, les cyber-opérateurs américains ont pu les contrecarrer, a-t-il ajouté.

Sous Nakasone, Cybercom a envoyé de petites équipes dans 22 pays pour aider à chasser sur leurs réseaux – « pour identifier les logiciels malveillants, les artisanats, les techniques que les adversaires utilisent, puis les diffuser largement », a-t-il déclaré. Cela inclut l’Ukraine, où il a déclaré qu’une équipe était arrivée le 3 décembre 2021, plus de deux mois avant l’invasion russe.

Dans une déclaration en mars avant une audience au Congrès, Nakasone a déclaré que Cybercom avait déployé ses équipes 40 fois pour travailler sur 59 réseaux, générant des informations et « imposant des coûts à des adversaires communs ». Il a déclaré que les missions « ont révélé les cyberactivités malveillantes de la Chine, de la Russie, de l’Iran et des cybercriminels », ont contribué à rendre les réseaux d’autres pays plus sûrs et « ont conduit à la publication de plus de 90 échantillons de logiciels malveillants pour analyse par la communauté de la cybersécurité ».

___

Cassidy a rapporté d’Atlanta. Bajak a rapporté de Boston.