Les résultats du défi de piratage RP2350 ont été annoncés, avec quatre lauréats remportant chacun 20 000 dollars grâce à leurs compétences exceptionnelles. Parmi eux, Aedan Cullen a déverrouillé le secret OTP en isolant une broche, tandis que d’autres ont utilisé des techniques variées comme l’injection de défauts électromagnétiques. Eben Upton a souligné l’importance de corriger les vulnérabilités identifiées avant le déploiement du RP2350 et a annoncé un prochain défi axé sur l’implémentation AES.

Annonciation des Gagnants du Défi de Hacking RP2350

Les résultats tant attendus du défi de piratage Raspberry Pi, centré sur le RP2350, ont enfin été révélés. Quatre participants se sont distingués par leurs compétences exceptionnelles et ont chacun remporté le prix intégral de 20 000 dollars, comme l’a annoncé Eben Upton, le responsable de Raspberry Pi, dans un article de blog. Ce qui rend cette compétition encore plus impressionnante, c’est la qualité des propositions soumises, qui a conduit à une distribution équitable du prix entre les gagnants.

Une Analyse des Techniques Innovantes des Gagnants

Parmi les lauréats, nous trouvons Aedan Cullen, dont la méthode pour déverrouiller le secret OTP du RP2350 a été minutieusement décrite plus tôt ce mois-ci. De plus, Hextree, un concurrent notoire, a réussi à contourner les protections OTP en dehors du cadre de la compétition. Upton a précisé que l’objectif principal de ce défi était d’identifier les vulnérabilités du RP2350, qui a été lancé en août dernier comme le successeur du RP2040, afin de les corriger avant son déploiement dans des applications sensibles.

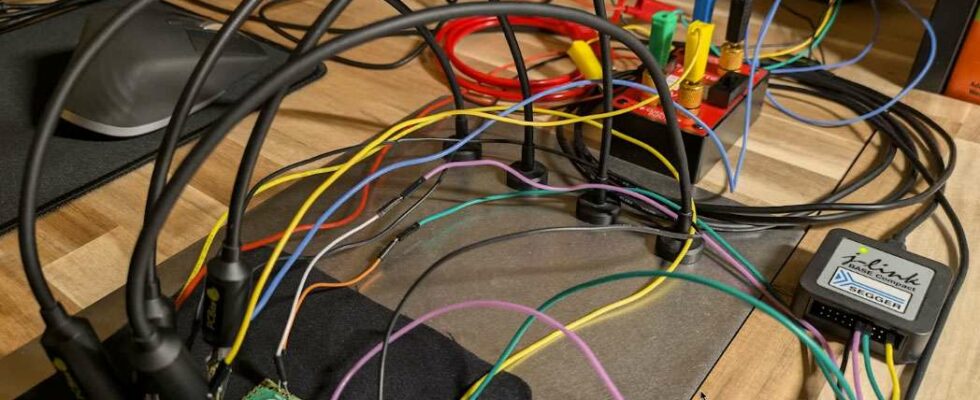

En ce qui concerne les techniques de piratage, Cullen a isolé physiquement une broche de la puce, permettant ainsi d’activer des cœurs RISC-V désactivés par une injection de tension. Cette méthode lui a permis de lire le secret OTP, un processus fascinant qu’il a présenté au 38e Chaos Communication Congress. D’autre part, les autres gagnants ont utilisé des méthodes variées telles que l’injection de défauts électromagnétiques pour compromettre la sécurité du RP2350.

Avec ces révélations, Upton a reconnu qu’il n’existait pas encore de solutions pour certaines de ces vulnérabilités, mais il a assuré que des mises à jour futures du RP2350 aborderont ces problèmes. En attendant, Raspberry Pi prévoit de lancer une nouvelle compétition axée sur une implémentation AES du RP2350, ciblant spécifiquement les attaques par canaux auxiliaires, avec des détails à venir la semaine prochaine.