Make this article seo compatible,Let there be subheadings for the article, be in french, create at least 700 words

Une opération massive d’application de la loi a saisi l’infrastructure de « commandement et contrôle » du groupe international de ransomware LockBit, a révélé mardi la National Crime Agency (NCA) du Royaume-Uni, et réutilisera la technologie pour exposer les opérations du groupe au monde.

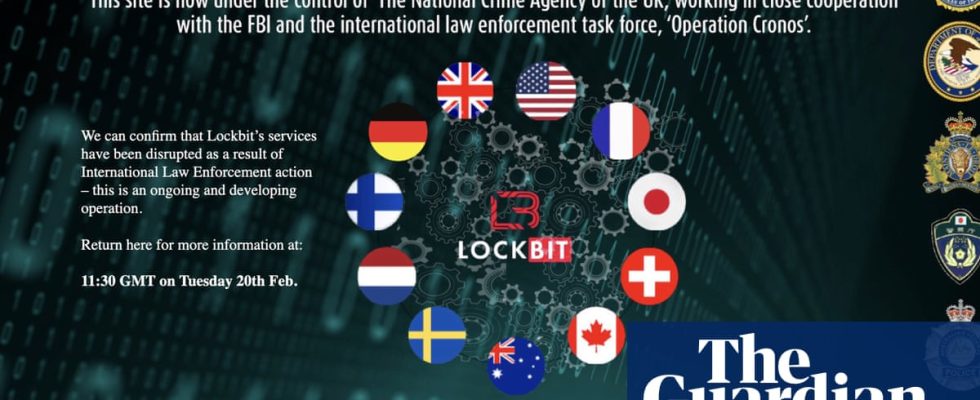

L’opération conjointe, entre la NCA, le FBI, Europol et une coalition d’agences de police internationales, a été révélée par un article sur le propre site Web de LockBit, qui disait : « Ce site est désormais sous le contrôle de la National Crime Agency du Royaume-Uni, travaillant en étroite coopération avec le FBI et le groupe de travail international chargé de l’application de la loi, Operation Cronos.

Deux acteurs de LockBit ont été arrêtés en Pologne et en Ukraine, et deux autres accusés, soupçonnés d’être des affiliés, ont été arrêtés et inculpés aux États-Unis. Deux autres personnes ont été nommées, mais elles sont toujours des ressortissants russes. Les autorités ont également gelé plus de 200 comptes de cryptomonnaies liés à l’organisation criminelle.

La perturbation du fonctionnement de LockBit est nettement plus importante que ce qui avait été révélé initialement, a déclaré la NCA. En plus de prendre le contrôle du site Web public, l’agence a saisi l’environnement d’administration principal de LockBit, l’infrastructure qui lui permettait de gérer et de déployer la technologie de piratage qu’elle utilisait pour extorquer des entreprises et des particuliers dans le monde entier.

« Grâce à notre étroite collaboration, nous avons piraté les pirates ; pris le contrôle de leur infrastructure, saisi leur code source et obtenu des clés qui aideront les victimes à décrypter leurs systèmes », a déclaré Graeme Biggar, directeur général de la NCA.

« À partir d’aujourd’hui, LockBit est bloqué. Nous avons porté atteinte à la capacité et surtout à la crédibilité d’un groupe qui dépendait du secret et de l’anonymat.

L’organisation est une pionnière du modèle « ransomware as a service », dans lequel elle sous-traite la sélection des cibles et les attaques à un réseau de « filiales » semi-indépendantes, en leur fournissant les outils et l’infrastructure et en prenant une commission sur les rançons. retour.

En plus des ransomwares, qui fonctionnent généralement en cryptant les données sur les machines infectées et en exigeant un paiement pour fournir la clé de déchiffrement, LockBit a copié les données volées et a menacé de les publier si les frais n’étaient pas payés, promettant de supprimer les copies dès réception d’une rançon. .

Cependant, la NCA a déclaré que cette promesse était fausse. Certaines des données découvertes sur les systèmes de LockBit appartenaient à des victimes qui avaient payé la rançon.

Le ministre de l’Intérieur, James Cleverly, a déclaré : « L’expertise de pointe de la NCA a porté un coup dur aux personnes à l’origine de la souche de ransomware la plus prolifique au monde.

après la promotion de la newsletter

« Les criminels qui dirigent LockBit sont sophistiqués et hautement organisés, mais ils n’ont pas pu échapper aux forces de l’ordre britanniques et à nos partenaires internationaux. »

La campagne de « hack back » a également récupéré plus de 1 000 clés de décryptage destinées aux victimes des attaques de LockBit, et contactera ces victimes pour les aider à récupérer les données cryptées.

Dans un article de blog publié le mois dernier, l’ancien patron du Centre national de cybersécurité, Ciaran Martin, a déclaré que l’implication des pirates informatiques russes dans la cybercriminalité compromettait de nombreuses tactiques courantes des forces de l’ordre. « Imposer des coûts quand nous le pouvons : il y a des choses que nous pouvons faire pour harceler et harceler les cybercriminels », a-t-il prévenu. « Mais cela ne constituera pas une solution stratégique tant que la Russie sera un refuge. »