[ad_1]

Nous avons une fois tagué cet article « Anti-NSA-PC » – pour rappel, le 9 juin 2013, le lanceur d’alerte Edward Snowden a dénoncé l’espionnage mondial des communications Internet par l’agence de renseignement. Nnationale SSécurité UNagence vers le haut. Selon l’accusation, l’autorité de sécurité analyse systématiquement et automatiquement des masses de trafic Web. Il est difficile de contrôler dans quelle mesure la NSA continue d’agir ainsi aujourd’hui. Pratiquement personne n’est à l’abri d’une surveillance aussi complète, quel que soit l’État qui finit par détecter les informations. Entre-temps, nous nous sommes habitués à cela et la panique qui régnait autrefois chez certaines personnes a disparu. Mais il y a encore des dangers sur Internet aujourd’hui, comme il y a une dizaine d’années : ils ne sont pas très différents de ceux d’autrefois. Les arnaques des gangsters sur Internet, dont les techniques sont également utilisées par les services secrets, se sont professionnalisées.

Cela inclut les logiciels malveillants tels que les virus, les vers et les chevaux de Troie. De plus, les scandales de données sur Facebook, par exemple, sont toujours bons pour les gros titres négatifs. La question avec les médias sociaux et les autres services Web n’est pas de savoir si, mais quand le prochain problème surviendra.

Peu importe la sécurité de vos mots de passe, si des criminels pénètrent dans des comptes via des hacks de serveur, vous n’avez aucune chance. Ou non? Il existe des outils de protection qui vous protègent de nombreux dangers. Un antivirus seul ne suffit pas. Équipez-vous de scanners de logiciels malveillants et de logiciels espions, d’un gestionnaire de mise à jour et de programmes de désinstallation pour réduire au maximum la surface d’attaque. Les navigateurs spéciaux virtualisés Linux basés sur Firefox et Chrome appellent même les sites Web infectés en toute sécurité.

La NSA devrait maintenant avoir une meilleure image qu’elle ne l’était à l’époque : dans un passé récent, par exemple, elle a souligné à plusieurs reprises des failles de sécurité. Quelques années seulement après la fuite de leurs machinations, l’indifférence s’est installée parmi les internautes. Certains utilisaient un VPN à l’époque (Vvirtuel Pprivé Network, réseau privé virtuel) pour échapper aux mouchards des services secrets. Aujourd’hui, l’intention derrière l’utilisation du VPN est souvent autre chose, quelque chose de pratique : vous voulez utiliser des services de streaming qui ont bloqué des films pour certaines régions du monde. Vous pouvez généralement supprimer un tel blocage géographique avec un VPN et ainsi obtenir un peu d’anonymat. Mais les VPN sont également utiles si vous ne souhaitez pas que votre adresse IP soit suivie pour d’autres activités Web.

Tails : système d’exploitation anti-NSA

Tails est conçu pour fonctionner sans installation et obtenir votre PC en toute sécurité via Internet. Le fonctionnement est explicite. Tout d’abord, démarrez votre ordinateur à partir du système d’exploitation.

VeraCrypt : meilleure alternative à Bitlocker et TrueCrypt

Sécurisé grâce au cryptage : VeraCrypt empêche des tiers de mettre la main sur des données privées.

Il est logique d’utiliser le programme alternatif Bitlocker, intégré à Windows depuis Vista. Depuis Windows 7, il est capable de chiffrer non seulement les disques internes mais aussi les clés USB grâce à la fonctionnalité Bitlocker2Go. Le plus gros inconvénient : Bitlocker n’est disponible que pour les détenteurs de licences des éditions les plus chères de Windows – Windows 11 Pro, Windows 10 Pro, Windows 8.1 Pro et Windows 7 Ultimate. Il s’est avéré être une bonne alternative VeraCrypt établi, qui est basé sur TrueCrypt. Les solutions open source fonctionnent de manière similaire, mais VeraCrypt serait plus sécurisée dans les domaines cruciaux. Comme alternative aux conteneurs (semblables aux dossiers), le programme crypte l’ensemble du système Windows, désormais même en mode UEFI. Le processus de démarrage est verrouillé avec une requête de mot de passe.

Télécharger VeraCrypt Portable

Téléchargez VeraCrypt (Mac).

Souhaitez-vous une alternative à VeraCrypt plus simple à utiliser ? Notre recommandation le mérite EasyCrypt. L’outil n’a que deux boutons sur son interface : « Crypter » et « Décrypter ». Lorsque vous cliquez sur la première option, EasyCrypt crée une contrepartie protégée au format AES basée sur un fichier sélectionné. Lors du cryptage et du décryptage, l’application vous permet de décider de supprimer automatiquement le fichier sélectionné (lors du cryptage, il s’agit de l’objet non crypté, lors du décryptage, le logiciel supprime la contrepartie cryptée). La barre de titre a le style coloré des fenêtres de Windows 8.

Sessions de surf obscures avec des anonymiseurs IP

Si vous placez un logiciel d’anonymisation entre vous et les sites Web que vous visitez, masquez votre adresse IP. La vitesse de surf en souffre (un peu, parfois plus).

La plupart des opérateurs de sites Web créent probablement un journal de leurs visiteurs, qui comprend leurs adresses IP et les heures auxquelles le site Web a été consulté. Sur la base de votre adresse IP, les opérateurs de serveurs curieux – ou services secrets – découvrent où vous habitez et se font une idée de vos habitudes de navigation. Dans le cadre légal, cela n’est guère ventilé par utilisateur individuel, mais ces ensembles de données alimentent les statistiques sur les nationalités. Une identification au niveau de la rue n’est pas possible de cette manière, mais un sentiment de malaise surmonte les natures sceptiques.

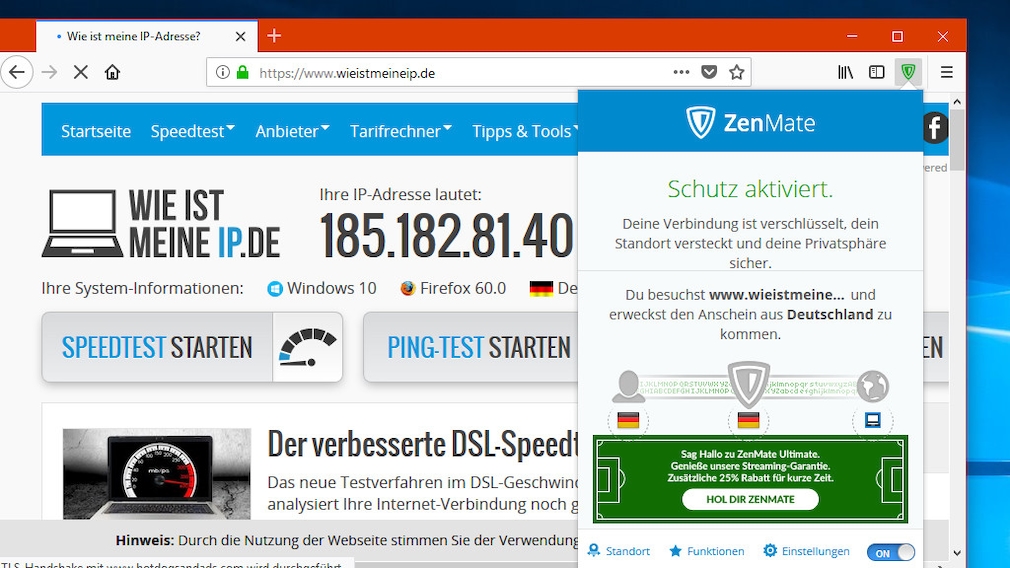

Avec un logiciel de protection VPN comme Zen Mate pour différents navigateurs Web (Firefox, Chrome, Opera, MS Edge) ou avec Opéras Le VPN intégré (et illimité en termes de trafic de données/quota de trafic) constitue une ligne de défense. Un tel logiciel assure la médiation des données transmises entre votre PC utilisateur/client et les serveurs Web des sites Internet à contrôler. La vitesse de navigation est réduite, mais comme effet secondaire, vous surfez même dans des WLAN ouverts (hotspots) avec beaucoup plus de protection contre les écoutes clandestines.

Télécharger ZenMate pour Firefox

Télécharger ZenMate pour Chrome

Télécharger ZenMate pour Opera

Télécharger ZenMate pour Microsoft Edge

Téléchargez Opéra (64 bits).

En plus des plug-ins de navigateur qui modernisent l’anonymisation VPN, il existe des applications VPN pour Windows. Ceux-ci se verrouillent généralement dans le système d’exploitation avec un pilote. En plus du trafic qui ne se produit que dans le navigateur Web, ces applications prennent tout autre trafic de données sous leur aile. Si vous voulez une telle anonymisation complète de l’IP entre les logiciels, vous avez raison avec un tel VPN à l’échelle du système.

Les bons conseils incluent le classique « bouclier de point chaud » (trafic illimité, anciennement 500 mégaoctets par jour) et le programme antivirus « Avast One Essentiel », auquel Avast Free Antivirus dispose d’un volet VPN en avance (5 gigaoctets de trafic par semaine selon le constructeur). Le module est parfaitement intégré à l’interface.

Télécharger Hotspot Shield

Télécharger Avast One Essential

Conseil : évitez de télécharger des fichiers particulièrement volumineux dans le navigateur Tor et/ou avec le VPN à l’échelle du système activé. L’anonymisation ne doit pas être utilisée lors de l’extraction de fichiers plus volumineux du réseau. Sinon, non seulement le processus de sauvegarde sera beaucoup plus lent, mais vous épuiserez également prématurément le volume de données limité par la plupart des services VPN gratuits. Après cela, vous vous retrouvez sans connexion Internet (si l’application d’anonymisation IP est toujours en cours d’exécution) ou sans aucune protection (si vous quittez l’application de protection IP).

Si, en revanche, vous disposez d’un VPN illimité avec la meilleure vitesse de transfert élevée possible, vous pouvez oser charger des quantités encore plus importantes de données à partir du réseau si vous avez une forte demande d’anonymat.

Un rangement occasionnel est bon contre les goulots d’étranglement de vitesse sur le PC et les SSD/disques durs qui débordent. Un effet secondaire : si vous supprimez des données indispensables et pertinentes pour la vie privée, vous gagnez en discrétion. les CCleaner est à l’avant-plan ici, une alternative intéressante est celle du fournisseur d’antivirus allemand Avira Confidentialité Les deux outils de nettoyage sont livrés avec une fonctionnalité de broyage, grâce à laquelle vous pouvez complètement écraser les données indésirables sur un disque dur (mais pas à partir de SSD) avec des données aléatoires.

Télécharger Avira Privacy Pal

Plus : navigation sécurisée via CD/DVD en direct

Si vous avez fourni à Windows certains programmes de protection, vous êtes beaucoup plus en sécurité sur Internet. Avec un CD/DVD live, vous augmentez encore la protection : chaque fois que vous appréciez la plus grande isolation possible, placez un tel support de données dans le lecteur du PC et redémarrez l’appareil. Le système d’exploitation sur le disque se charge maintenant à la place de Windows. Le système sous tension est insensible à la falsification ; Les parasites de Windows rebondissent.

Quiconque veut vérifier l’intégrité des fichiers les hache. Les outils de somme de contrôle créent des empreintes digitales correspondantes, que vous pouvez utiliser pour traquer toute manipulation de fichiers (téléchargés) par des pirates ou des erreurs de téléchargement inoffensives.

[ad_2]

Source link -53