[ad_1]

Quatre vulnérabilités pourraient permettre aux pirates d’accéder facilement aux téléphones concernés

Les failles ont été découvertes entre fin 2022 et début 2023 et quatre d’entre elles ont permis l’exécution de code à distance Internet vers bande de base. Un attaquant n’aurait besoin que du numéro de téléphone de quelqu’un pour exploiter cette vulnérabilité et compromettre le téléphone de la victime en silence et à distance.

Les tests menés par Project Zero confirment que ces quatre vulnérabilités permettent à un attaquant de compromettre à distance un téléphone au niveau de la bande de base sans interaction de l’utilisateur, et exigent seulement que l’attaquant connaisse le numéro de téléphone de la victime. Avec une recherche et un développement supplémentaires limités, nous pensons que des attaquants qualifiés seraient en mesure de créer rapidement un exploit opérationnel pour compromettre les appareils concernés en silence et à distance. » – Tim Willis, Project Zero

Smartphones et montres concernés

Samsung est au courant du bogue Exynos

- Samsung Galaxy S22 (uniquement les variantes alimentées par Exynos vendues au Royaume-Uni et en Europe), A71, A53, A33, Séries A21s, A13, A12, A04, M33, M13 et M12

- Samsung Galaxy Watch 5 et Regarder 4

- Séries Vivo S16, S15, S6, X70, X60 et X30

- Duo Google Pixel 7, gamme Pixel 6 et Pixel 6a

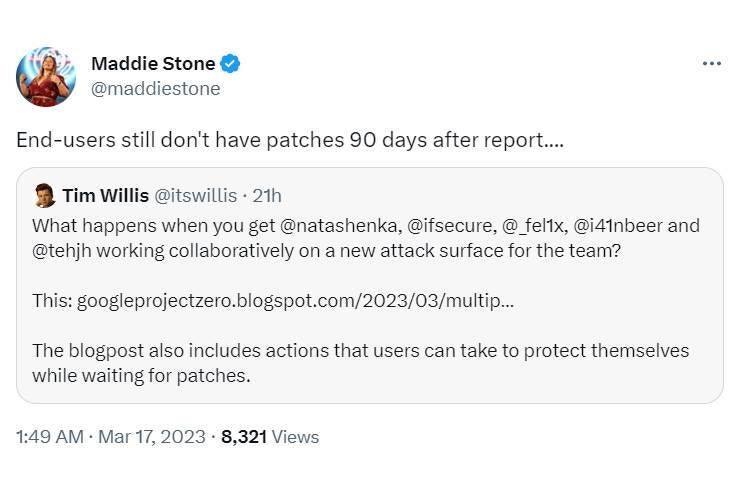

Un chercheur de Project Zero affirme que Samsung a été alerté du problème il y a longtemps

Project Zero conseille que jusqu’à ce qu’un correctif soit déployé, les utilisateurs qui souhaitent protéger leurs appareils contre les vulnérabilités d’exécution de code à distance en bande de base doivent désactiver les appels Wi-Fi et la voix sur LTE (VoLTE).

Étant donné que les quatre bogues critiques sont faciles à exploiter, Project Zero a décidé de faire une exception à sa politique de divulgation et ne révèle pas de détails supplémentaires qui pourraient faciliter le travail d’un pirate.

[ad_2]

Source link -12